Les moteurs luttent contre la manipulation des résultats de recherche. Pour autant des techniques existent et les connaître permet d’être préparé, voire de s’en prémunir.

Après le SEO Campus 2016, se tenait en ligne la 3ème édition du Google Black Day le samedi 23 avril 2016. Cet événement gratuit est proposé par la communauté Scripts-seo.com et notamment Walid, Shutter et Jaffaar qui s’occupent de l’organisation et font partie du Black Labo.

Rapidement le #GoogleBlackDay est affiché en Trending Topics sur Twitter. Si les versions précédentes ont notamment permis de mieux comprendre les systèmes d’automatisation et les logiciels permettant d’y arriver, cette édition visait notamment à éduquer les webmasters. Ainsi, les ateliers permettent de s’informer sur les techniques de Negative SEO qui existent actuellement afin de s’en prémunir ou d’en comprendre le fonctionnement et les objectifs.

Programme du Google Black Day 3

- ATELIER 1 : Négative SEO et techniques de défense par Jaffaar Saleh

- ATELIER 2 : La Sécurité web et le SEO par Julien Gadanho

- ATELIER 3 : Sites de Niches avec Affiliation Amazon par Pierrick Butty

- ATELIER 4 : L’importance de la communication dans le SEO par Manuel Cébrian

- ATELIER 5 : Netlinking vs Networking SEO avec David (NinjaLinker) vs. Jaffaar Saleh

L’inscription à l’édition n°4 est déjà disponible sur http://blackday.org/gblackday/

Cependant en guise de résumé voici les phrases clés SANS FILTRE qui ressortent des ateliers.

En effet, il s’agit de citations brutes sans analyse des ateliers via les live-tweets.

ATELIER 1 : Negative SEO et techniques de défense

Le trust est la meilleure façon d’éloigner les risques de Negative SEO tout en maintenant son site et son CMS pour éradiquer les failles.

Techniques classiques de Negative SEO

1. Duplicate content

L’attaque au Duplicate Content est plus fréquente que les blasts (GSA Xrumer Fiver Bhw).

Une technique visant l’emploi du duplicate content peut provoquer une pénalité si le domaine dispose de peu de trust. Ce n’est pas la date de publication qui fait foi pour Google.

Le poids de l’autorité explique la récupération massive puis l’exploitation de noms de domaines expirés ayant de l’autorité.

2. Negative Backlinks

Cette technique consiste à augmenter pour un domaine visé les signaux négatifs. Cela peut passer par l’emploi d’ancres sur-optimisées dites ancres Penguin (blast). La conséquence du nettoyage du spam est souvent la disparition des liens, contrairement aux buzz où les liens sont pérennes.

Après une attaque par Negative Backlinks, la transmission de Penguin vers un autre site « peut libérer » le premier domaine (technique de redirection 301). En cas de profil de liens Penguin, la transmission de ce profil à un nouveau domaine « transmet » Penguin : il subira également la pénalité.

Le spam report est déconseillé pour du Negative SEO.

3. Redirections Abuse

Ici il s’agit de transmettre la pénalité et des signaux spammy en masse. Il peut notamment s’agir d’ajouts et suppressions massives de redirections 301 et / ou depuis des domaines avec un historique négatif (spammy ou hébergeant un malware). La transmission de Penguin est également une technique employée pour pénaliser le domaine visé, voire pour libérer le premier domaine de la pénalité Penguin.

Techniques avancées de Negative SEO

1. Duplication en temps-réel

Ici il s’agit de site entièrement récupéré sur le domaine d’origine (scrap) puis dupliqué en temps réel.

Pour enquêter sur l’auteur du duplicate, penser à identifier l’IP qui scrappe en analysant les logs serveurs. Pour s’en prémunir, il est alors possible de lui renvoyer un autre contenu.

2. Negative Pings

Des sites semblent indétrônables de par leur autorité. Le negative ping consiste à précipiter l’indexation du spam en rapprochant les dates d’indexation.

Le vol de paternité peut s’exercer pour s’indexer avant l’auteur via les pings et l’autorité.

Enfin une dernière technique qui mène au déclassement est la précipitation de l’indexation des liens perdus. C’est une technique rare. Il faut compter 1 à 2 semaines entre l’ajout massif et la suppression de ceux-ci.

Cela se pratique via l’export des backlinks puis en faisant un ping sur ces liens.

3. Cloacking et Hijacking

Le camouflage des contenus scrappés est réalisable mais rare. Il s’agit de ne présenter le site copié qu’à Google.

Ensuite, la technique du 302 Hijacking est de faire croire que le vrai site est un site temporaire et le clone, le vrai site.

Un formulaire dédié pour dénoncer le vol de contenu a été fermé il y a plus d’un an.

Techniques originales de Negative SEO

1. Injection Canonique

Il est possible de récupérer la paternité du contenu en injectant une balise canonical vers un autre domaine. Cela exploite une faille sur la page sur un formulaire ou une page permettant de saisir du HTML. (pirate)

Le site va être déclassé et le trafic détourné.

La technique peut être défensive : injecter soi-même une balise canonical dans ses contenus vers ses contenus permet d’avoir une canonical vers son site en cas de vol de contenus.

2. Schéma de liens négatifs

Observation de l’existant (les backlinks du domaine, les blogs du réseau relatif à ce domaine, identifier les satellites de niveau 1, etc.) puis co-citer les liens pour interconnecter les réseaux.

L’autorité permet aux sites puissants de ne pas être impactés. Il s’agira de personnes plus expérimentées pour ce type d’attaque.

3. PR négatif

Théorie de l’animateur discutée avec Sylvain Peyronnet : un lien fait vers un site qui devient spammy pourrait impliquer un PR négatif pour le domaine effectuant le lien. Google pourrait avoir mis en place un PR négatif.

L’attaque consiste à repérer des liens sortants vers des sites expirés. L’exploitation des sites expirés en les rachetant puis en les corrompant pourrait faire du mal au domaine référent.

Trois techniques de Negative Marketing

1. Negative Social

L’attaque consiste en la mauvaise réputation c’est-à-dire la génération de faux avis sur les réseaux sociaux. Pour s’en prémunir, il faut communiquer.

2. Negative Branding

Ici il s’agit de destruction de la marque où l’attaquant se positionne en lieu et place de la marque, voire où la marque est dupliquée avec une technique marketing agressive. Il est aussi possible d’avoir les Google Suggest manipulées.

3. Fake Traffic

Il existe des attaques permettant d’induire en erreur le responsable marketing ou en encore pour masquer les attaques en cours.

Le hacking

1. Social Engineering

Ici c’est l’usurpation d’identité pour le site et on fait supprimer les liens récemment obtenus en observant , espionnant les liens récents.

2. JavaScript et injections de balises HTML

Les failles de CMS permettent ce type d’attaque. Les balises script permettent de faire du JavaScript sur le site et de changer l’ensemble du contenu dont le titre de la page.

3. DDoS et SQL injection

Une interruption de service via un Déni de Service trop long peut déclasser le site.

Une injection SQL permet également la manipulation des contenus d’un domaine.

Comment se défendre ?

1. Prévention

Mettre à jour tous ses CMS

Se construire un bouclier d’autorité (trust) en obtenant des liens de qualité (éducation, gouvernement, sites d’autorité). Le trust serait distribué et amorti de lien en lien.

Une communauté et une E-réputation positive permet d’anticiper.

Cacher ses backlinks et son contenu

2. Surveillance

Faire de la veille sur les techniques, observer les pages de résultats de recherche et vérifier les backlinks et la duplication de contenu

Bloquer Majestic peut permettre de passer en mode fantôme et empêcher les attaques.

Le cloacking fonctionne mais la pérennité n’est pas assurée.

Découvrir qui est le responsable : Analyse des footprints, analyse des logs, observer les SERP, veille des techniques.

3. Traitement

Reconstruction du branding : linking avec la marque, envoyer des signaux positifs à Google

Outre le nettoyage, le désaveu est un moyen pour Google de constituer une base de données de spots.

Remonter au programme du Google Black Day 3

ATELIER 2 : La Sécurité web et le SEO par Julien Gadanho

La sécurité passe par la mise à jour de ses CMS ainsi que la vérification systématique des données.

Les types de failles XSS

« La faille survient lorsque le site fait trop confiance à ses utilisateurs ».

La solution pour s’en protéger est d’utiliser des fonctions dédiées en développement. En PHP, les fonctions à prévoir sont : htmlspecialchars(), htmlentities() et pour le SQL : PDO::prepare(), addcslashes().

Il convient aussi de mettre à jour ses CMS et ses thèmes. Le code développé par un tiers peut être faillible (par exemple les plugins). Renommer et vérifier les fichiers envoyés au serveur.

Faille XSS « réfléchie »

Il s’agit d’injection de code dans l’URL. L’animateur donne un exemple où il est possible d’injecter du code dans l’URL du phpinfo V. 4.4.4 (en GET).

Faille XSS « Permanente »

La faille permanente est l’injection de balises dans la base de données par exemple avec une balise script, du JavaScript et un document.write.

La faille SQL – Exploitation

L’exploitation d’une faille SQL permet à l’attaquant d’afficher/récupérer le mot de passe en ajoutant une condition SQL toujours vraie « OR 1=1 ».

La faille Upload (faille la plus dangereuse)

Le pirate télécharge vers le site attaqué un Shell PHP (prise de contrôle : accès base de données, code source). Il aura ainsi un accès FTP, un équivalent de phpMyAdmin, etc.

La faille Upload Shell PHP permet l’injection de liens dans le footer

Il est possible de trouver des sites hackés avec « c99 » dans Google si le lien du Shell s’indexe. Cependant les Google Dorks sont des footprints en hacking et leur exploitation est illégale.

Comment le site est infecté ? Par exemple lors de l’upload, un fichier image JPG contient l’extension .JPG .EXE mais comme il contient JPG le fichier est téléchargé.

La faille CSRF – Cross Site Request Forgery

Il s’agit d’un clic sur un lien fourni par un pirate alors qu’on est connecté et qui permet l’exploitation du cookie et d’une session non vérifiée.

Cas concret de faille CSRF : Comment se positionner en top 3 dans un annuaire sur « plombier Paris » facilement

En analysant la présence de faille CSFR sur un annuaire présentant un top plombiers, il est possible de placer un site premier.

- L’utilisation de Firebug permet d’observer les requêtes réseau envoyées par le navigateur

- Quand on clique sur le bouton de vote, on repère une requête de type GET avec un id de vote : c’est l’identifiant d’un vote.

- Il suffit alors de développer un script qui peut refaire cette requête et voter automatiquement

- Chaque visiteur exécute le script en visitant la page et génère un vote pour le site visé

Le jQuery permet cette injection de script sur des sites à faible trafic

Remarques de sécurité généralistes

- La technique « Bruteforce » est souvent employée contre les CMS WordPress.

- Les outils de sécurisation de mots de passe se servent des saisies effectuées dans leurs outils pour alimenter leur base de données.

- Une commande « nmap » permet de vérifier la version du Linux.

- Document.write() est un JavaScript couramment employé pour injecter des éléments sur la page disposant d’une faille.

Remonter au programme du Google Black Day 3

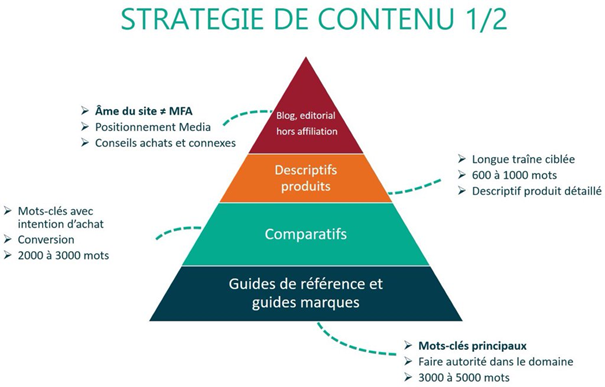

ATELIER 3 : Sites de Niches avec Affiliation Amazon par Pierrick Butty

Cette conférence permet de définir le périmètre d’une niche quelle régie ? Quelle monétisation ? Quel produit pour quel prix ? L’animateur a été en contact direct avec un Account Manager affilié Amazon.

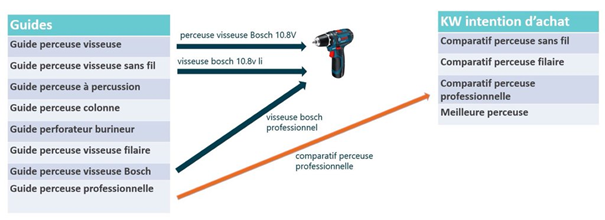

Deux stratégies sont possibles : se positionner sur de la longue traîne via un réseau de site ou sur des requêtes principales. C’est la deuxième stratégie qui est abordée dans cette conférence.

Qu’est-ce qu’un site affilié Amazon et quelles sont les bonnes pratiques ?

Un site qui vend un produit et qui essaie de répondre à un besoin utilisateur. Les produits affiliés doivent être en rapport avec la ligne éditoriale du site. L’affiliation doit rester une faible partie du site. Le site doit avoir sa communauté avec des contenus de qualité.

Pourquoi Amazon ? Amazon est un site populaire et trusté avec un tunnel d’achat performant, de nombreuses catégories de produits disponibles et une commission sur l’ensemble du panier.

- Le capping #Amazon de 10€ n’existe plus depuis avril 2014

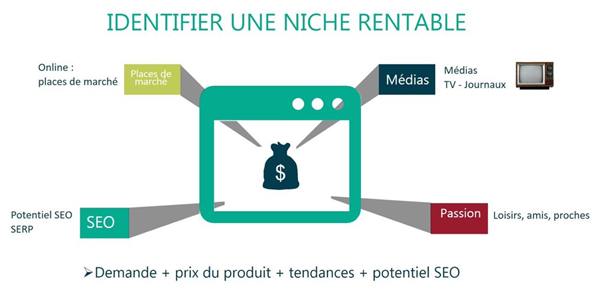

Identifier une niche rentable

L’animateur croise la demande, le prix du produit, la tendance et le potentiel SEO.

Outils pour identifier une niche

- Les meilleures ventes https://www.amazon.fr/gp/bestsellers

- le baromètre des ventes 24h Amazon http://www.amazon.fr/gp/movers-and-shakers

- les plus demandés http://www.amazon.fr/gp/most-wished-for

Exemple de recherche Google pour identifier une niche

L’animateur donne des exemples de footprint s dont site:http://example.com intitle: »meilleures ventes » +intitle: »disque dur » puis on observe les avis utilisateurs. Cela permet d’observer d’autres produits.

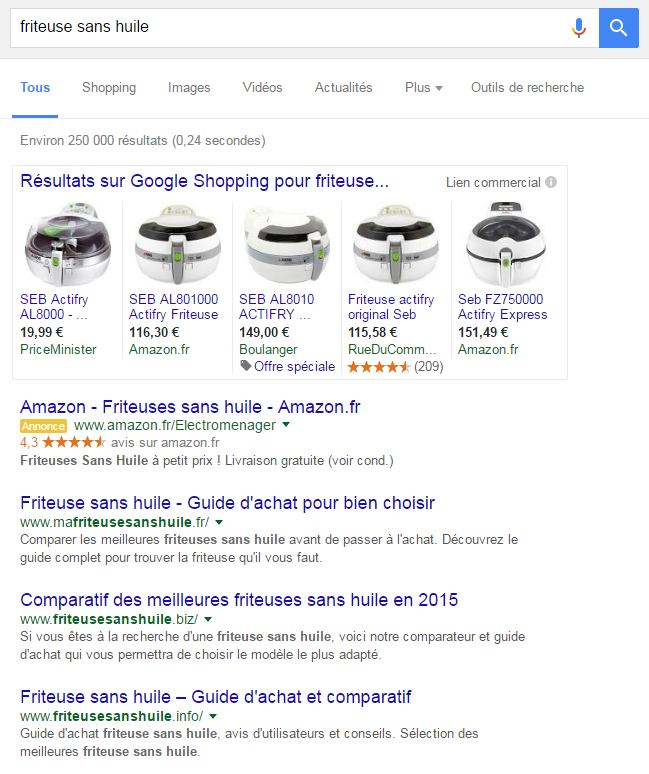

Identifier le potentiel dans les pages de résultats de recherche

L’animateur pense que s’il y a des pages produits et pas de pages catégories : la niche est plus atteignable dans les pages de résultats de recherche.

Un cycle ne signifie pas saisonnalité.

On observe les titres des pages de résultats de recherche et leur syntaxe. On observe le nombre de résultats et s’il y a des forums, des Exact Match Domains, des sites e-commerces nichés, des vidéos YouTube puis au moins 2/3 URL différentes sur un même nom de domaine.

Exemples de niche

- Porte serviette mural : pas une seule fois « mural » dans le title, pas d’EMD

- Cas de friteuse sans huile avec des EMD mais encore de la place

Un autre outil permet d’identifier une niche : Extension Chrome « Scraper » pour voir rapidement le top 50 URL puis en le passant dans l’outil Bulk Backlinks de Majestic pour obtenir les informations de linking nécessaire tout en analysant le TrustFlow avec du recul

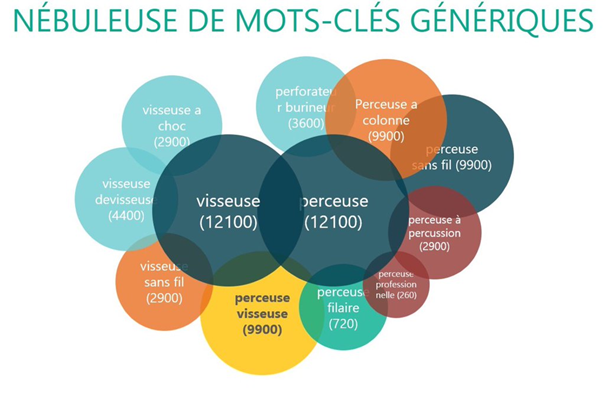

En partant simplement d’un mot clé, l’animateur s’est rendu compte que d’autres mots clés génériques gravitent autour :

Tous les mots clés principaux sont passés dans le Google Keyword Planner

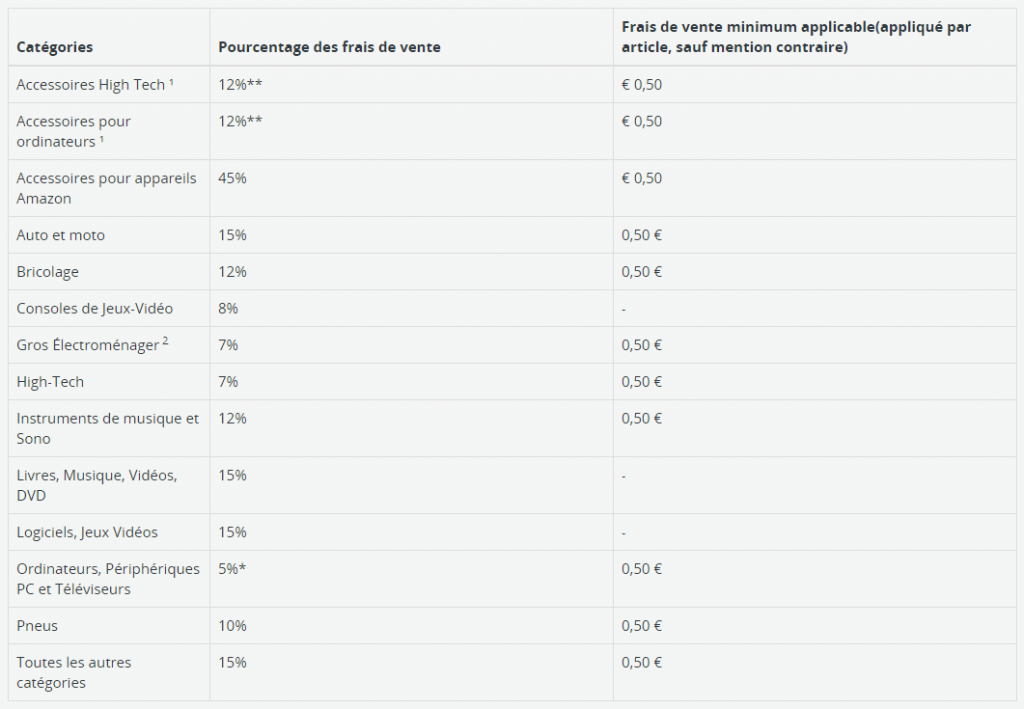

Commissions Amazon

La commission Amazon commence à 5%

Stratégie de contenu Niche Amazon

Les sites nichés Amazon évitent les Exacts Match Domains pour rester sous le radar.

Amazon recommande de faire un lien direct vers un produit et non une liste

Le plugin WP Amazify permet d’insérer le paramètre du lien d’affiliation dans l’URL

L’animateur indique qu’on ne gagne pas 1000€ / mois avec un site niché Amazon.

Combien coûte le « site Amazon » ? Il y a des milliers de mots.

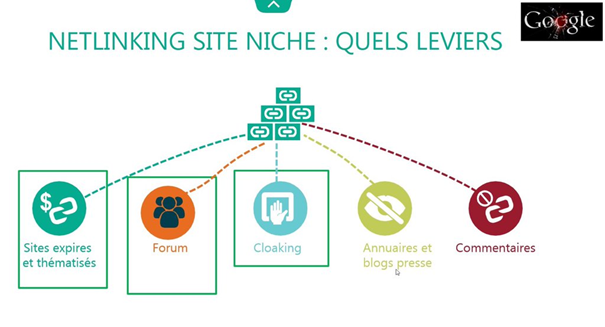

Netlinking sites niches

Les sites expirés bénéficient de l’historique du domaine et des liens actifs.

Les forums DoFollow cloaking 301 : faire un vrai faux raccourcisseur d’URL qui permet une fois validé de rediriger le trafic vers le site niché Amazon.

Amazon conseille de mettre les boutons en haut de page mais une autre alternative au bouton est à trouver.

Remonter au programme du Google Black Day 3

ATELIER 4 : L’importance de la communication dans le SEO par Manuel Cébrian

La communication peut faire la différence dans les pages de résultats de recherche. L’animateur en rappelle quelques effets et bonnes pratiques.

Qu’est-ce que la communication ?

Faire passer un message est l’essentiel de la communication.

Enjeux de la communication pour Google

- être crédible,

- être responsable avec ses SERP,

- être rentable,

- influencer

Différents types de communication

- neutre,

- négative,

- positive

Exemples de requêtes et communication

- Samsung Galaxy = communication neutre

- Exemple requête Google Nexus = communication positive

- Exemple requête iPhone = communication négative sur la 1ère page des SERP

Définir la cible avant de communiquer

L’animateur prend comme exemple de cible une célibataire entre 23 à 45 ans recherchant une robe de mariée.

L’influenceur pour cette cible sera la mère de la mariée.

- Sujet : Élargir la thématique s’il s’agit d’une thématique nichée

- Le nom symbolique est important : c’est la source du buzz bien souvent

- Problématique globale à trouver pour répondre au plus grand nombre via les questions Pourquoi/Comment/En quoi puis tester

- Susciter la polémique est la clé pour le buzz

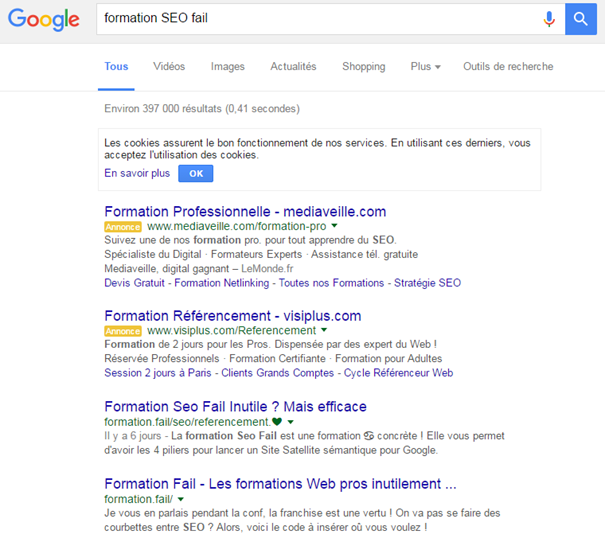

Exemple Formation.fail

Tapez « formation SEO fail » dans Google et observer le site créé pour la conférence http://formation.fail

Se faire remarquer dans les résultats de recherche

WordPress : Mettre un caractère spécial dans les permaliens attire l’œil, il est aussi possible d’utiliser les émoticons dans les URL

- Codes pour les symboles et caractères spéciaux http://www.sabinanore.com/design/html-special-symbols/

Exemple pour une formation pro SEO

- Sujet = « formation pro SEO » :

- Problématique = formations SEO méconnues,

- Symbole = fail (différent de réussite)

- Polémique = est-ce utile ?

Un site pour les symboles : http://fr.piliapp.com/symbol

L’animateur a mis 2h30 pour faire le site Formation.fail.

Contenu expiré réutilisé

Certains utilisent des astuces de contenu gratuit et copient le contenu de sites expirés. Comment le repérer ? L’utilisation d’expired content peut avoir conservé des termes relatifs à la marque

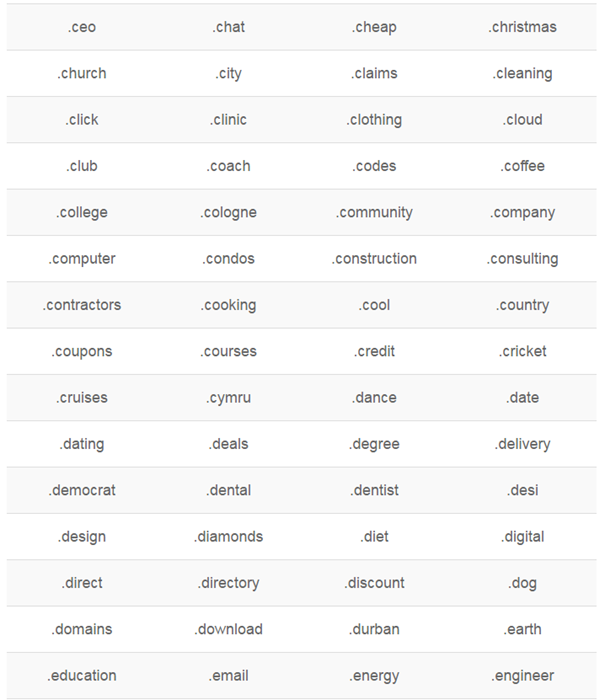

Nouvelles extensions de domaine

Elles ont été dénigrées jusqu’alors .academy .consulting .buzz se positionnent bien dans Google

Les extensions exotiques se positionnent. Cela a été vérifié lors du concours de référencement visant à se positionner sur le terme « alphabet » lancé lors du Google Black Day 2.

Tester l’émotion de ses contenus avant déploiement.

Remonter au programme du Google Black Day 3

ATELIER 5 : Netlinking vs Networking SEO

Le débat qui clôture de l’événement : le netlinking, le réseaux de sites ou les deux ?

Pas de vidéo disponible.

Cet atelier présente David (NinjaLinker) versus Jaffaar qui s’affrontent d’argumentaires selon leur technique d’obtention de lien préférée. Il s’agit d’un vrai/faux débat entre le Netlinking classique et le Networking (réseau de sites).

Le netlinking

La recherche de plans en Netlinking est chronophage (NoFollow, complexe). Les plans ne sont pas toujours pérennes (25% des plans seront inactifs dans 6 mois).

Le Netlinking est agile (footprint, CMS, BL ok) + chirurgical (linkbait, social engineering, échange lien)

Avantages du Netlinking

- rapidité de création,

- réaction,

- indexation rapide,

- puissant,

- variation ancre maîtrisée,

- DoFollow versus NoFollow,

- thématique,

- ciblé,

- diversité des liens,

- diversité de plateformes et types de liens

Networking SEO

Un investissement est nécessaire : Nom de domaine + Temps + Liens + Contenu

Cette technique emploie le cloacking pour camoufler et bloquer les bots dont Majestic et Ahrefs. Le maître mot pour les networkers est de rester naturel pour ne pas attirer l’attention d’un robot comme d’un humain.

Avantages du Networking SEO

- contrôle de l’écosystème + génération de contenus automatique

- automatisation du netlinking avec GSA + Monétisation

Inconvénients du Netlinking

« Les stratégies de réseau sont risquées » : le réseau peut tomber, des personnes peuvent dénoncer, etc.

- coût outre les limites de modification,

- achats de liens/articles,

- limitation des spots

- et non indexation

Le Netlinking comme le Networking se complètent.

Le Netlinking comme le Networking dispose d’un site dit « site fusible » permettant de rester sous le radar des concurrents et des moteurs.

Remonter au programme du Google Black Day 3

Fonctionnement du Google Black Day

Au départ lancé comme un moyen d’échanger sur les dernières techniques testées, cette journée s’articule en échanges autour de conférences de qualité, avec la possibilité pour chacun de donner son point de vue et de partager de vive voix grâce au système de conférence en ligne GoToMeeting de Citrix.

Malgré une limitation à 100 personnes pour accéder à la conférence Citrix et donc à l’interaction avec les conférenciers, des personnes motivées ont pris le relai via Hangout afin de permettre au plus grand nombre de diffuser l’événement.

Les conférences étaient enregistrées. Ainsi, à la fin de chaque atelier, la connexion était interrompue pour terminer l’enregistrement vidéo mais également permettre à ceux qui voulaient participer de pouvoir rejoindre la conférence officielle. Les nouveaux liens étaient diffusés sur le compte Twitter de Scripts-SEO ou leurs mails, pour les inscrits.